Шифровальщик MorLock увеличивает интенсивность атак на российский бизнес - «Новости»

- 10:30, 12-мая-2024

- Новости / Преимущества стилей / Изображения / Добавления стилей / Самоучитель CSS / Заработок / Отступы и поля

- Клементина

- 0

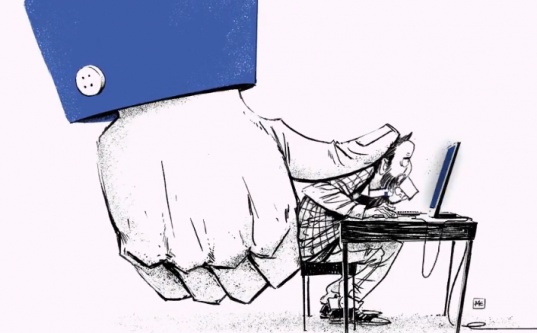

Специалисты FACCT опубликовали отчет, посвященный новой хак-группе MorLock. Эти вымогатели атакуют российские компании как минимум с начала 2024 года, и в последние месяцы интенсивность их атак заметно возросла.

С результатами деятельности MorLock эксперты впервые столкнулись в самом начале 2024 года, и по их словам, с тех пор жертвами MorLock стали не менее девяти российских компаний (в основном представители среднего и крупного бизнеса).

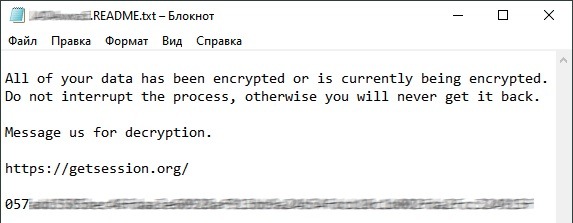

Группировка специализируется на шифровании данных в ИТ-инфраструктуре жертвы с использованием таких вредоносов, как LockBit 3 (Black) и Babuk. За восстановление доступа атакующие требуют выкуп, размер которого может составлять десятки и даже сотни миллионов рублей. Правда, в процессе переговоров сумма может снизиться почти вдвое.

Из-за того, что группировка не занимается кражей данных, ее атаки длятся всего несколько дней с момента получения доступа и до начала процесса шифрования данных. Злоумышленники предпочитают использовать в качестве фреймворка постэкпслуатации Sliver, для сетевой разведки – SoftPerfect Network Scanner и PingCastle, а часть информации хакеры получали с помощью команд PowerShell.

В качестве начального вектора атак злоумышленники используют уязвимости в публичных приложениях (например, Zimbra), а также доступы, приобретенные на таких закрытых маркетплейсах, как, например, Russian Market. Исследователи говорят, что в последних атаках хакеры воспользовались скомпрометированными учетными данными партнеров пострадавших компаний.

Во всех случаях, если у жертвы был установлен неназванный российский корпоративный антивирус, атакующие, получив доступ к его административной панели, отключали защиту и использовали этот защитный продукт для распространения шифровальщика в сети жертвы. Также они применяли PsExec для распространения в сети вымогателя и других инструментов.

В отличие от группировки Shadow, MorLock с самого начала своей активности решила не использовать «бренд» и предпочитает оставаться в тени: в записке с требованием выкупа хакеры указывают в качестве контактов только идентификатор в мессенджере Session.

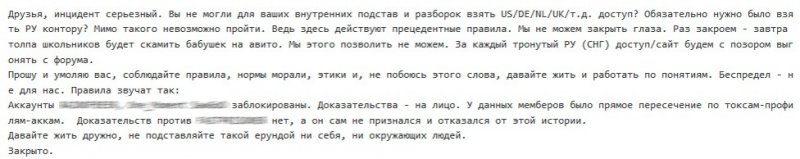

Исследователи отмечают, что одна из первых атак MorLock в конце января спровоцировала нешуточный скандал на русскоязычном хакерском форуме XSS. Дело в том, что атака на российскую компанию с использованием вымогателя LockBit 3 (Black) нарушила негласное правило — «не работать по РУ». По итогам обсуждения администраторы форума заблокировали аккаунты ряда пользователей, связанных с атаками на Россию. По данным FACCT, некоторые из них были непосредственно связаны с группой MorLock.

Комментарии (0)