Фишинговая платформа Morphing Meerkat злоупотребляет DoH и MX-записями DNS - «Новости»

- 10:30, 01-апр-2025

- Новости / Изображения / Отступы и поля / Сайтостроение / Ссылки / Преимущества стилей / Типы носителей

- Smith

- 0

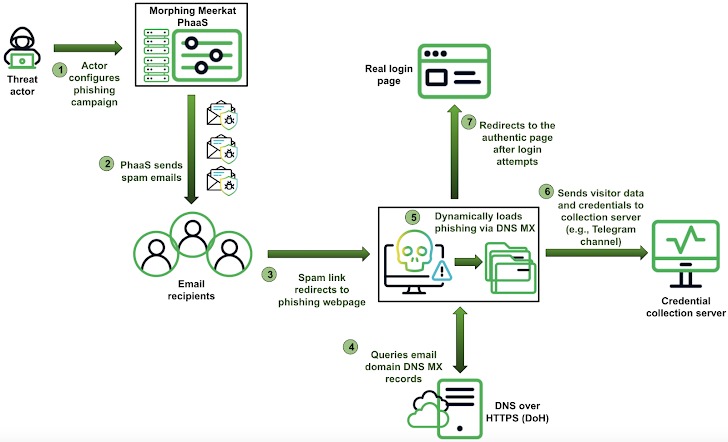

Недавно обнаруженная PhaaS-платформа (phishing-as-a-service, «фишинг-как-услуга») Morphing Meerkat использует протокол DNS-over-HTTPS (DoH), чтобы избежать обнаружения и MX-записи DNS, чтобы определять email-провайдеров жертв и динамической загружать фальшивые страницы логина для 114 различных брендов.

Morphing Meerkat обнаружили исследователи из компании Infoblox, которые полагают, что платформа активна как минимум с 2020 года. Morphing Meerkat предоставляет своим клиентам полный набор инструментов для проведения мощных, масштабируемых и скрытных фишинговых операций, которые требуют минимальных технических знаний.

Платформа имеет централизованную SMTP-инфраструктуру для рассылки спама, причем 50% обнаруженных писем поступают от интернет-сервисов, предоставляемых компаниями iomart (Великобритания) и HostPapa (США).

Общая схема атаки

Morphing Meerkat позволяет имитировать 114 различных сервисов и поставщиков услуг, включая Gmail, Outlook, Yahoo, DHL, Maersk и RakBank, рассылая сообщения, которые побуждают потенциальных жертв к срочным действиям, например «Требуется действие: Деактивация учетной записи».

Вредоносные письма распространяются на нескольких языках, включая английский, испанский, русский и китайский, и могут использовать спуфинг имен и адресов отправителей.

Если жертва кликает на вредоносную ссылку в таком сообщении, она проходит через цепочку открытых перенаправлений (open redirect), в которых задействованы рекламные платформы вроде Google DoubleClick, взломанные сайты под управлением WordPress, фальшивые домены и бесплатные хостинги.

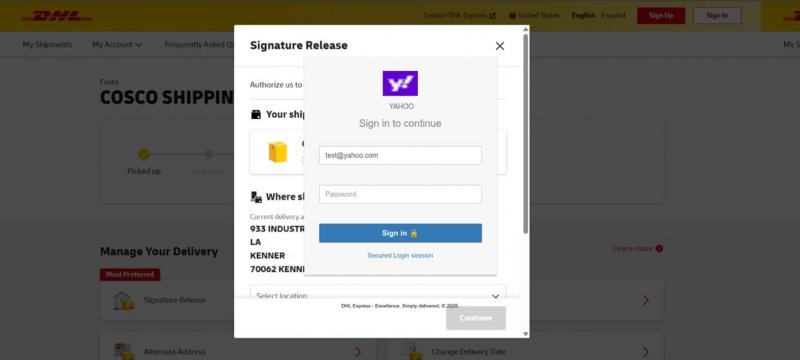

Когда жертва достигает конечного пункта, Morphing Meerkat запрашивает MX-запись почтового домена жертвы с помощью DoH через Google или Cloudflare. На основе полученного результата загружается фальшивая страница входа в систему, на которой автоматически заполняется email-адрес пользователя.

Фальшивая страница логина

Если жертва введет свои учетные данные на такой странице, они будут переданы злоумышленникам через AJAX-запросы к внешним серверам и PHP-скрипты, размещенные на фишинговых ресурсах. Также пересылка данных возможна в режиме реального времени с помощью веб-хуков Telegram-бота.

Причем после первого ввода учетных данных пользователь увидит сообщение об ошибке и неверном пароле, что вынудит жертву ввести пароль еще раз, чтобы злоумышленники были уверены в правильности полученных данных. После этого жертву перенаправляют на легитимную страницу аутентификации, чтобы уменьшить подозрения.

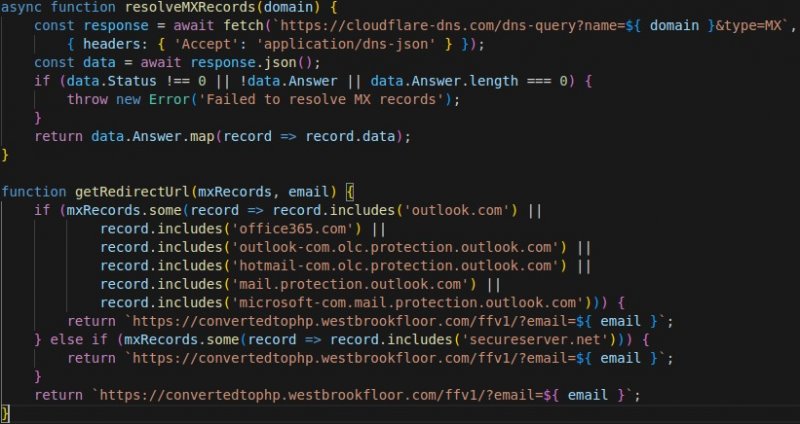

Исследователи отмечают, что использование DoH и MX-записей выделяет Morphing Meerkat среди аналогичных сервисов и обеспечивает значительные преимущества. Так, если жертва переходит по ссылке из фишингового письма, в ее браузере загружается Morphing Meerkat и делает DNS-запрос к Google или Cloudflare, пытаясь узнать MX-записи почтового домена. Это позволяет избежать обнаружения, поскольку запрос выполняется на стороне клиента, а использование DoH помогает обойти DNS-мониторинг.

Отправка DNS-запроса Cloudflare для получения записи MX

Infoblox сообщает, что для защиты от такого типа угроз следует ужесточить контроль DNS, «чтобы пользователи не могли общаться с серверами DoH, или заблокировать доступ пользователей к adtech и инфраструктуре обмена файлами, которые не имеют критического значения для бизнеса».

Комментарии (0)