Android-троян PlayPraetor заразил более 11 000 устройств - «Новости»

- 14:30, 06-авг-2025

- Новости / Преимущества стилей / Отступы и поля / Текст / Сайтостроение

- Егор

- 0

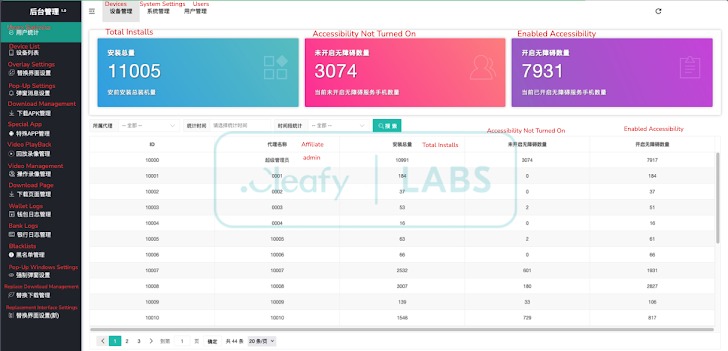

Специалисты компании Cleafy обнаружили новый Android-троян PlayPraetor. По их данным, он уже заразил более 11 000 устройств, и каждую неделю фиксируется более 2000 новых заражений.

В настоящее время вредонос атакует пользователей в Португалии, Испании, Франции, Марокко, Перу и Гонконге, но исследователи пишут об активных кампаниях, нацеленных на испаноязычную и франкоязычную аудиторию. То есть сейчас операторы малвари пытаются сменить фокус с прежних категорий жертв.

Кроме того, в последние недели вредонос все чаще распространяется среди испаноязычных и арабоязычных пользователей, поэтому предполагается, что теперь PlayPraetor работает по схеме MaaS (Malware-as-a-service, «Малварь-как-сервис»).

Эксперты пишут, что PlayPraetor связывается с расположенным в Китае управляющим сервером и не слишком отличается от других Android-троянов: он злоупотребляет Accessibility services, чтобы получить удаленный контроль над устройством, а также способен накладывать фишинговые оверлеи поверх почти 200 банковских приложений и криптокошельков, чтобы похитить учетные данные.

Впервые PlayPraetor был обнаружен компанией CTM360 в марте 2025 года. Тогда исследователи отмечали, что злоумышленники используют тысячи фальшивых страниц, замаскированных под Google Play Store, для распространения вредоноса. Эта схема позволяет операторам малвари похищать банковские учетные данные, отслеживать содержимое буфера обмена и перехватывать нажатия клавиш.

«Ссылки на поддельные страницы Google Play Store распространяются посредством рекламы в социальных сетях и через SMS-сообщения, что помогает атакующим охватить более широкую аудиторию, — поясняли исследователи. — Фальшивые объявления и сообщения заставляют пользователей переходить по ссылкам, ведущим на сайты с вредоносными APK-файлами».

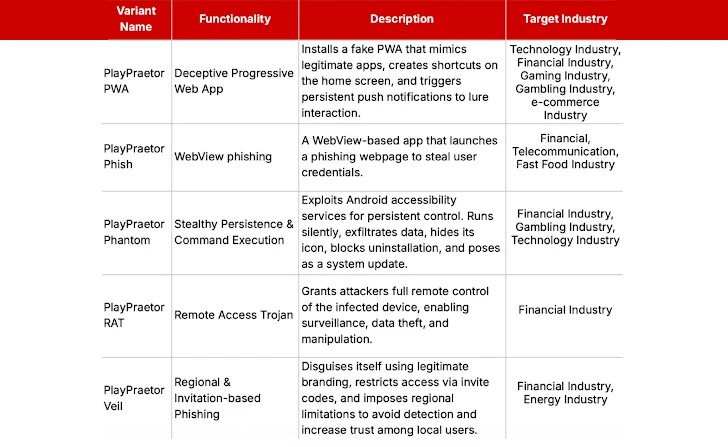

Эксперты пишут, что PlayPraetor существует в пяти вариантах:

- PWA — устанавливает фальшивые Progressive Web Apps;

- Phish — основан на WebView-приложениях;

- Phantom — использует Accessibility services для постоянного контроля устройства и связи с управляющим сервером;

- Veil — поддерживает фишинг по инвайт-кодам и предлагает фейковые товары;

- EagleSpy/SpyNote — варианты RAT с полным удаленным доступом.

По данным Cleafy, вариант Phantom осуществляет мошенничество прямо на устройстве жертвы (on-device fraud, ODF). Им управляют две ключевые аффилированные группы хакеров, контролирующие примерно 60% ботнета (около 4500 зараженных устройств), и их активность сосредоточена в основном на португалоязычных странах.

«Основная функциональность строится на злоупотреблении Accessibility services в Android, что дает операторам обширный и почти мгновенный контроль над зараженным устройством, — отмечают в Cleafy. — Это позволяет проводить мошеннические действия напрямую с устройства жертвы».

После установки малварь связывается с управляющим сервером через HTTP/HTTPS и устанавливает WebSocket-соединение для двусторонней передачи команд. Также запускается RTMP-сессия (Real-Time Messaging Protocol), через которую злоумышленники могут просматривать прямую трансляцию всего происходящего на экране зараженного девайса.

Список поддерживаемых команд трояна постоянно пополняется, что указывает на активную разработку вредоноса.

«Успех этой кампании основан на отлаженной операционной структуре и модели malware-as-a-service с участием нескольких аффилиатов, — отмечают исследователи Cleafy. — Такая структура позволяет проводить масштабные и таргетированные кампании».

Комментарии (0)