Критический баг в n8n открывал путь к RCE - «Новости»

- 14:30, 08-фев-2026

- Новости / Изображения / Преимущества стилей / Вёрстка / Добавления стилей

- Галина

- 0

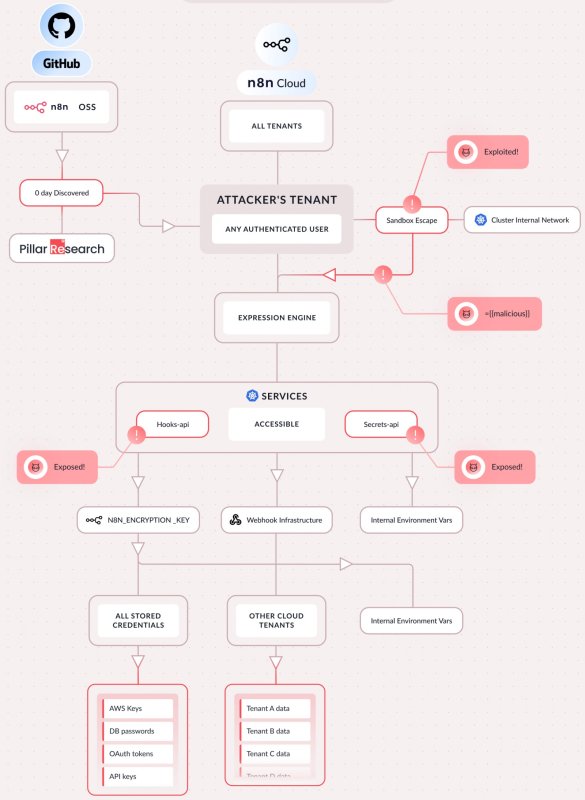

В платформе для автоматизации рабочих процессов n8n обнаружили критическую уязвимость, позволявшую выполнять произвольные команды на стороне сервера. Проблема, получившая идентификатор CVE-2026-25049 (9,4 балла по шкале CVSS), затрагивает механизм песочницы, который должен изолировать выполнение jаvascript-выражений в рабочих процессах.

Как объясняют эксперты из компаний Pillar Security, Endor Labs и SecureLayer7, уязвимость стала результатом того, что песочница с AST-анализом работала неполноценно. Фактически баг позволяет обойти патч для другой критической проблемы — CVE-2025-68613 (9,9 балла по шкале CVSS), которую разработчики n8n исправили в декабре 2025 года. Уязвимость может использовать любой аутентифицированный пользователь с правами на создание или редактирование рабочих процессов.

«Для атаки не нужно ничего особенного. Если у вас есть доступ к созданию рабочих процессов, вы можете захватить контроль над сервером», — пишут в Pillar Security.

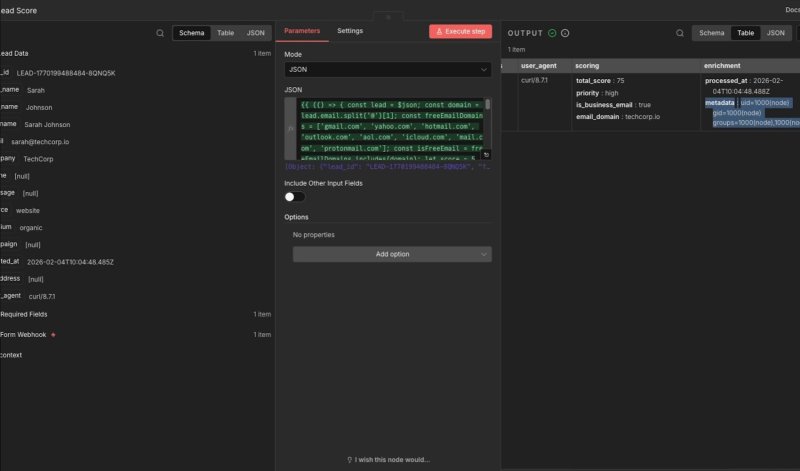

Проблема позволяла атакующим получить полный контроль над инстансом n8n: выполнять системные команды, похищать сохраненные учетные данные (API-ключи, OAuth-токены), получать доступ к файловой системе и внутренним сервисам, перехватывать ИИ-воркфлоу (перехватывать промпты, модифицировать ответы, перенаправлять трафик). Более того, так как n8n работает в мультитенантной среде, доступ к внутренним сервисам кластера потенциально открывает путь к данным других арендаторов.

Эксперты Pillar Security уведомили разработчиков n8n о проблеме еще 21 декабря 2025 года, продемонстрировав побег из песочницы и получение доступа к глобальному объекту Node.js, что вело к удаленному выполнению кода.

Исправление для уязвимости выпустили через два дня, однако после дополнительного анализа исследователи обнаружили, что патч неполон — остался альтернативный путь эксплуатации бага через эквивалентные операции. В итоге 12 января 2026 года вышла версия 2.4.0, которая окончательно устранила проблему.

Специалисты из Endor Labs уже создали простой proof-of-concept эксплоит для демонстрации CVE-2026-25049.

В свою очередь, эксперты из SecureLayer7 приводят технические детали, позволившие им добиться «выполнения jаvascript на стороне сервера с использованием конструктора Function». Аналитики обнаружили CVE-2026-25049 при анализе CVE-2025-68613 и патча для нее, но для успешного обхода им понадобилось более 150 неудачных попыток.

Теперь пользователям n8n рекомендуется как можно скорее обновиться до последних версий — 1.123.17 и 2.5.2. Также в Pillar Security советуют сменить ключ шифрования N8N_ENCRYPTION_KEY, обновить все учетные данные, хранящиеся на сервере, и проверить рабочие процессы на наличие подозрительных выражений.

Если обновление временно невозможно, можно ограничить права на создание и редактирование рабочих процессов только для полностью доверенных пользователей, а также развернуть n8n в защищенном окружении с ограничением привилегий и сетевого доступа.

Отметим, что помимо CVE-2026-25049, разработчики n8n также закрыли еще четыре уязвимости, две из которых тоже получили 9,4 балла по шкале CVSS: проблема с инъекцией команд в Git-ноде (CVE-2026-25053) и запись произвольных файлов через SQL Query в Merge-ноде (CVE-2026-25056). Также были устранены менее опасные баги: хранимая XSS в компоненте рендеринга markdown (CVE-2026-25054) и path traversal в SSH-ноде при обработке загружаемых файлов (CVE-2026-25055).

Комментарии (0)