Oracle выпустила экстренный патч для критического бага WebLogic - «Новости»

- 19:17, 09-ноя-2020

- Преимущества стилей / Новости / Изображения

- Taylor

- 0

На прошлой неделе компания Oracle исправила более 400 уязвимостей в своих продуктах, и среди них была критическая проблема с идентификатором CVE-2020-14882, набравшая 9,8 баллов из 10 по шкале оценки уязвимостей CVSS.

Данная уязвимость связана с Oracle WebLogic (версий 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0 и 14.1.1.0) и, по сути, позволяет взламывать уязвимые системы с помощью простого запроса HTTP GET. Так как проблема крайне проста в эксплуатации, а PoC-эксплоиты уже появились в сети (1, 2, 3, 4, 5) эксперты предупреждали, что уязвимость уже взяли на вооружение хакеры.

Теперь же инженеры Oracle были вынуждены выпустить экстренный «патч для патча», так как обнаружили, что исправление для CVE-2020-14882 можно легко обмануть.

Обход патча получил собственный идентификатор CVE (CVE-2020-14750). По словам Адама Бойло (Adam Boileau), главного консультанта по безопасности в компании Insomnia Sec, оригинальный патч для CVE-2020-14882 можно было обойти, попросту изменив регистр одного символа в доступном эксплоите.

In Oracle's rush to fix it, they made a pretty simple error: attackers could avoid the new path traversal blacklist (and thus bypass the patch) by ... wait for it... changing the case of a character in their request.https://t.co/fHWPkXCAlm

— Brett Winterford (@breditor) November 3, 2020

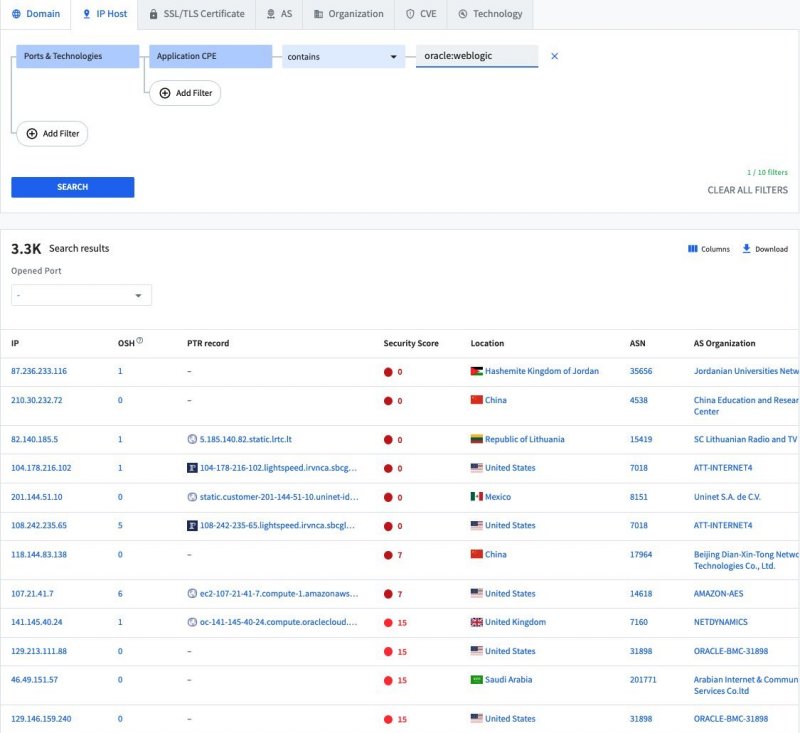

Напомню, что по информации аналитиков Spyse, в настоящее время в сети по-прежнему доступы более 3000 серверов Oracle WebLogic, потенциально уязвимых перед проблемами CVE-2020-14882 и CVE-2020-14750.

Комментарии (0)