Android-малварь FlyTrap скомпрометировала более 10 000 аккаунтов Facebook - «Новости»

- 10:30, 11-авг-2021

- Новости / Заработок / Блог для вебмастеров / Преимущества стилей

- Marlow

- 0

По данным специалистов компании Zimperium, Android-малварь FlyTrap захватывает учетные записи Facebook в 140 странах мира, похищая сессионные файлы cookie. Хуже того, исследователи обнаружили, что украденная информация была доступна любому, кто нашел бы управляющий сервер FlyTrap.

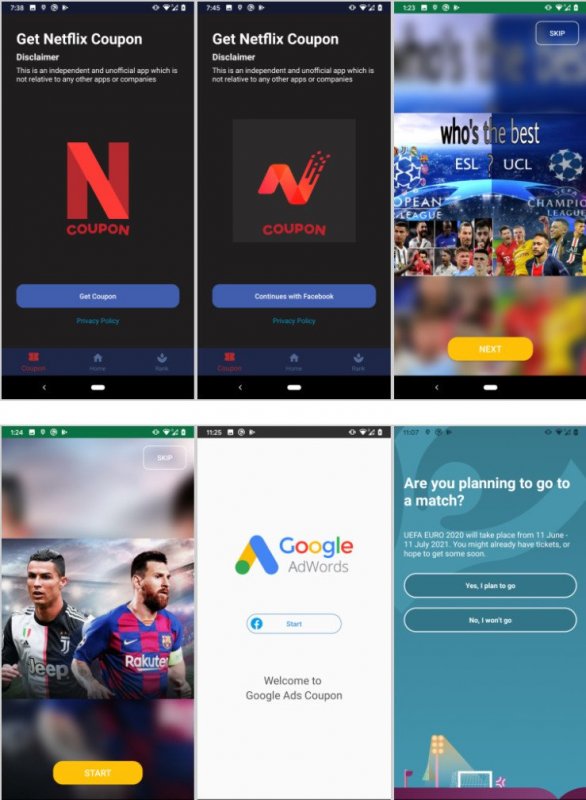

Аналитики считают, что малварь активна как минимум с марта 2021 года. Злоумышленники используют приложения-приманки, распространяемые через Google Play и сторонние магазины приложений для Android. Как правило, такая приманка предлагает пользователю бесплатные купоны (для Netflix, Google AdWords и так далее) или предлагает проголосовать за любимую футбольную команду и игрока Евро-2020.

Для этого жертве якобы нужно войти в приложение с использованием учетных данных Facebook, и аутентификация происходит через легитимный домен социальной сети. Так как вредоносные приложения используют настоящий SSO Facebook, они не могут напрямую собирать учетные данные пользователей. Вместо этого FlyTrap применяет jаvascript-инъекцию для сбора других конфиденциальных данных.

«Приложение открывает реальный URL-адрес внутри WebView, настроенного с использованием jаvascript-иъекции, что позволяет извлечь всю необходимую информацию, включая файлы cookie, данные учетной записи пользователя, информацию о местоположении и IP-адрес», — пишут эксперты.

Собранная таким способом информация передается на управляющий сервер злоумышленников. На данный момент жертвами этой вредоносной кампании стали более 10 000 пользователей Android в 144 странах мира.

Точные данные и цифры удалось извлечь с сервера самих преступников, так как исследователи обнаружили, что получить к нему доступ мог любой желающий. По словам экспертов, на C&C-сервере FlyTrap было множество уязвимостей, которые облегчили доступ к хранимой информации.

Исследователи подчеркивают, что фишинговые страницы, ворующие учетные данные, это не единственный инструмент, взятый на вооружение мошенниками. Как показывает пример FlyTrap, вход через легитимный домен тоже может быть сопряжен с риском.

Комментарии (0)