Более 2000 серверов Exchange взломаны с использованием эксплоита для ProxyShell - «Новости»

- 10:30, 24-авг-2021

- Новости / Вёрстка / Заработок / Отступы и поля / Изображения / Интернет и связь

- Watson

- 0

Исследователи из компании Huntress Labs подсчитали, что за последние дни около 2000 почтовых серверов Microsoft Exchange были взломаны и заражены бэкдорами, так как их владельцы не установили патчи для исправления уязвимостей ProxyShell.

Напомню, что об уязвимостях, которые получили общее название ProxyShell, в начале августа рассказали на конференции Black Hat. ProxyShell объединяет в себе три уязвимости, которые позволяют добиться удаленного выполнения кода без аутентификации на серверах Microsoft Exchange. Эти уязвимости эксплуатируют Microsoft Exchange Client Access Service (CAS), работающий на порту 443.

- CVE-2021-34473: Path Confusion без аутентификации, ведущий к обходу ACL (исправлено в апреле в KB5001779);

- CVE-2021-34523: повышение привилегий в Exchange PowerShell Backend (исправлено в апреле в KB5001779);

- CVE-2021-31207: запись произвольных файлов после аутентификации, что ведет к удаленному выполнению кода (исправлено в мае в KB5003435).

Эксплоит для ProxyShell был использован во время хакерского конкурса Pwn2Own 2021 в апреле текущего года, и тогда успешная компрометация сервера принесла исследователям 200 000 долларов.

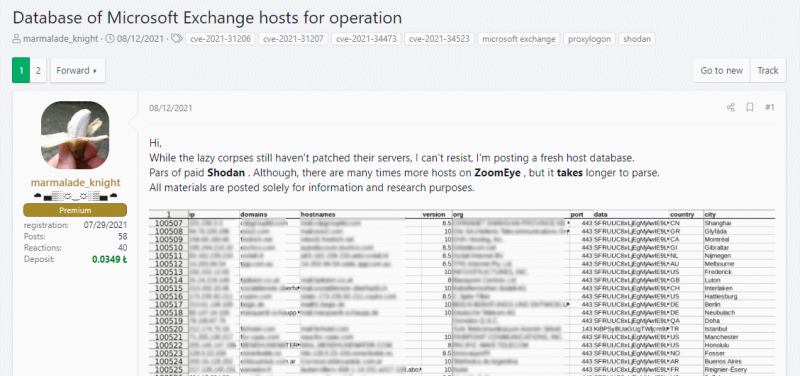

Хотя Microsoft исправила уязвимости, далеко не все администраторы установили эти патчи вовремя. Так, сканирование, проведенное 8 августа специалистами ISC SANS (через два дня после публикации PoC-эксплоита), показывало, что более 30 400 серверов Exchange по-прежнему уязвимы для атак. Более того, вскоре на известном хакерском форуме был опубликован список всех 100 000 доступных через интернет серверов Exchange, что дополнительно упростило задачу злоумышленникам.

Исследователи уже предупреждали о том, что начались сканирования в поисках уязвимых серверов и попытки их взлома. На прошлой неделе эти атаки участились, и был замечен вымогатель LockFile, которй уже начал применять эксплоит для ProxyShell для проникновения в корпоративные сети.

Как теперь сообщают исследователи Huntress Labs, изучившие серверы Microsoft Exchange, взломанные с помощью ProxyShell, они нашли более 140 различных веб-шеллов более чем на 1900 взломанных серверах Exchange.

«На данный момент от атак пострадали строительные предприятия, переработчики морепродуктов, промышленное оборудование, автомастерские, небольшой аэропорт и многие другие», — пишут эксперты Huntress Labs.

Keep your Exchange servers safe this weekend. @HuntressLabs has seen 140+ webshells across 1900+ unpatched boxes in 48hrs. Impacted orgs thus far include building mfgs, seafood processors, industrial machinery, auto repair shops, a small residential airport and more. #ProxyShell pic.twitter.com/clhQ0E5rnR

— Kyle Hanslovan (@KyleHanslovan) August 20, 2021

Комментарии (0)