Бэкдоры LuciDoor и MarsSnake применяются для атак на телекомы в Кыргызстане и Таджикистане - «Новости»

- 14:30, 22-фев-2026

- Новости / Преимущества стилей / Изображения / Текст

- Arnold

- 0

Исследователи Positive Technologies зафиксировали серию атак на телекоммуникационные компании в Кыргызстане и Таджикистане. Сообщается, что эта APT-группировка напоминает восточноазиатскую UnsolicitedBooker. Атакующие использовали два разных бэкдора и редкие инструменты китайского происхождения, маскируя малварь под легитимные компоненты Microsoft.

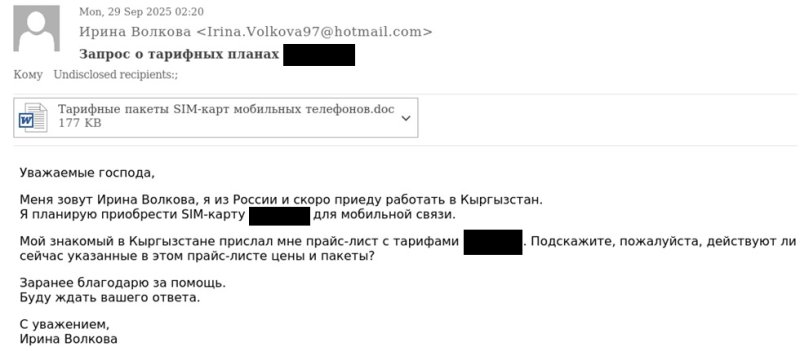

Первая волна пришлась на конец сентября 2025 года. Тогда злоумышленники рассылали фишинговые письма, притворяясь потенциальными клиентами, которые интересуются тарифами мобильной связи. Письма отправлялись через Hotmail и Outlook, и к каждому из них прикреплялся документ, который при открытии показывал картинку с просьбой «включить содержимое» (то есть запустить вредоносный макрос).

При этом атакующие не отличались большой точностью: порой фишинговый документ мог готовиться для компании «А», а письмо в итоге отправлялось компании «Б». Хотя общая тематика телекоммуникаций совпадала, детали — нет.

В случае активации макроса на машину жертвы проникал загрузчик с иконкой OneDrive — Perfrom.exe. Он расшифровывал конфигурацию RC4, создавал скрытое окно с заголовком OneDriveLauncher и рефлективно загружал в память основную полезную нагрузку — бэкдор LuciDoor. Тот устанавливал соединение с управляющим сервером (в случае неудачи — пробовал через системный прокси или другие серверы в инфраструктуре жертвы), собирал базовую информацию о системе, загружал дополнительные инструменты и похищал данные.

В конце ноября атаки на Кыргызстан повторились по той же схеме, но уже с другой малварью. На этот раз группировка применила бэкдор MarsSnake, который ранее упоминали в квартальном отчете аналитики компании ESET, однако детального разбора этой малвари еще не было.

Исследователи пишут, что этот вредонос примечателен архитектурным решением: его конфигурацию можно менять без пересборки исполняемого файла — достаточно обновить параметры в загрузчике.

Закрепившись на машине, MarsSnake собирает системную информацию, вычисляет уникальный идентификатор жертвы и передает данные своим операторам. Для заражения использовалась техника DLL side-loading через легитимный файл Microsoft Plasrv.exe и вредоносную PDH.DLL.

Анализ документов, которые использует группировка, показал интересную деталь. Как отмечает специалист группы киберразведки TI-департамента компании Александр Бадаев, вредоносные документы были составлены на русском языке, однако в настройках фигурировали арабский, английский и китайский. Также в файлах нашлось поле, указывающее на использование китайского языка, — вероятно, у атакующих установлен Office с соответствующими параметрами или они применяли шаблоны на китайском.

По данным исследователей, в январе 2026 года группировка переключилась на Таджикистан. Схема атак при этом изменилась: теперь вместо вложенного документа письма содержали ссылку, ведущую на вредоносный файл с обновленной картинкой — на этот раз уже на английском языке. Однако злоумышленники по-прежнему использовали LuciDoor, только с обновленной конфигурацией.

Комментарии (0)